Blog

朝鮮民主主義人民共和国

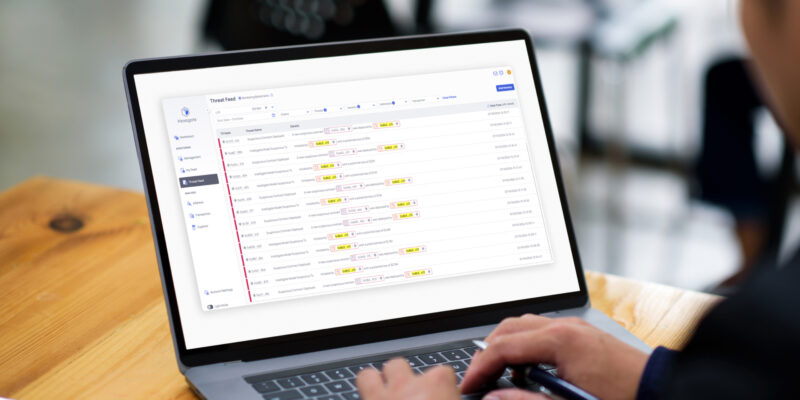

取引所における大規模な暗号資産ハッキングを防ぐための重要なセキュリティ対策

※この記事は自動翻訳されています...

韓国外交部が北朝鮮のハッキンググループを制裁対象とし、暗号資産アドレスを特定。米国及び日本でも同様の措置

2023/11/30に米国及び日本もKimsukyに対する経済制裁を実施 2023年11月30日(日本時間12月1日)、米国の外国資産管理局(OFAC)と日本の外務省は、韓国外交部と共にKimsukyを制裁対象に指定しました...

ロシアと北朝鮮の共通サイバー攻撃インフラ:新たなハッキングデータが提起する安全保障上の懸念

歴史的なロシア・北朝鮮の首脳会談があったなか、オンチェーンデータが不穏な情報を示しました...

OFACと韓国外交部が北朝鮮のハッキングやIT労働者の資金調達スキームへの関与者を経済制裁対象に指定

2023年5月23日、米国財務省外国資産管理局(Office of Foreign Assets Control :OFAC)及び韓国外交部は、北朝鮮の不正な資金調達スキームに関与した法人や個人に対し経済制裁を行ったことを発表しました...

北朝鮮の協力者が制裁対象に指定、暗号資産マネロンのプロセスが明らかに

2023年4月24日、米国財務省外国資産管理局(Office of Foreign Assets Control :OFAC)は、北朝鮮の大量破壊兵器やミサイルへの資金供与に関わるマネーロンダリングに関与し、中国で活動していた3名を経済制裁の対象に指定しました...

3000万ドル相当の資金差押え:北朝鮮ハッカーの盗難資金に対する暗号資産コミュニティの取り組み

暗号資産関連の犯罪で今最も問題の一つとなっているのは、DeFiプロトコルや特にクロスチェーンブリッジからの資金流出であり、近年被害が急激に増加しています...

Web3における安全性とコンプライアンスの重要性を喚起する、DeFiハッキング・マネロン・NFT市場操作

※本ブログ記事は、「State of Web3 Report」のプレビューです...

北朝鮮のハッカー集団が保有する ロンダリング未済資産の総額が過去最高を記録

※本レポートは、今後発表予定の「The Chainalysis 2022 Crypto Crime Report」の一部要約の和訳です...

Subscribe to our weekly newsletter