Blog

暗号資産

制裁対象となっていたロシアの取引所Garantexが国際的な取り締まりにより解体へ

※この記事は自動翻訳されています...

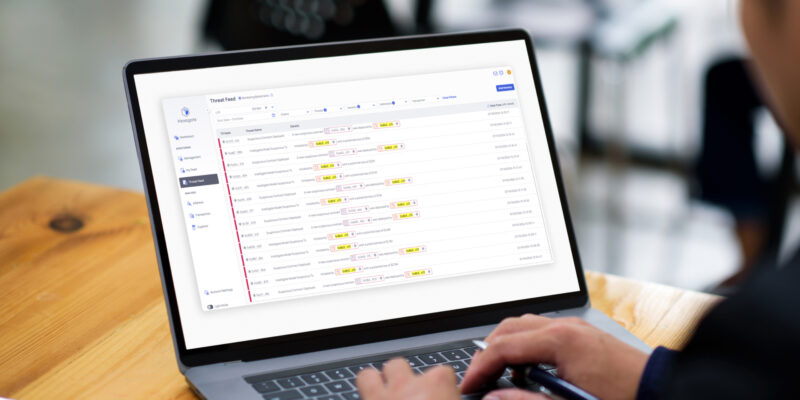

取引所における大規模な暗号資産ハッキングを防ぐための重要なセキュリティ対策

※この記事は自動翻訳されています...

フェンタニル販売に関わった49件の暗号資産アドレスをもつイランダークネットマーケットの管理者がOFAC制裁対象に

※この記事は自動翻訳されています...

Chainalysis in Action:米国における画期的な事例が暗号資産関連の脱税捜査の先例に

※この記事は自動翻訳されています...

オンチェーン犯罪の多様化と専門化により、不正取引量は記録的な年となる見通し

※この記事は自動翻訳されています...

Chainalysisが詐欺検知ソリューションAlteryaを買収

※この記事は自動翻訳されています...

2024年の暗号資産の盗難総額は22億ドルに上るも、7月以降は北朝鮮の活動は金額ベースでは停滞

※この記事は自動翻訳されています...

ステーブルコインの要点: Cryptoの中で最もポピュラーなアセットの裏側

※この記事は自動翻訳されています...

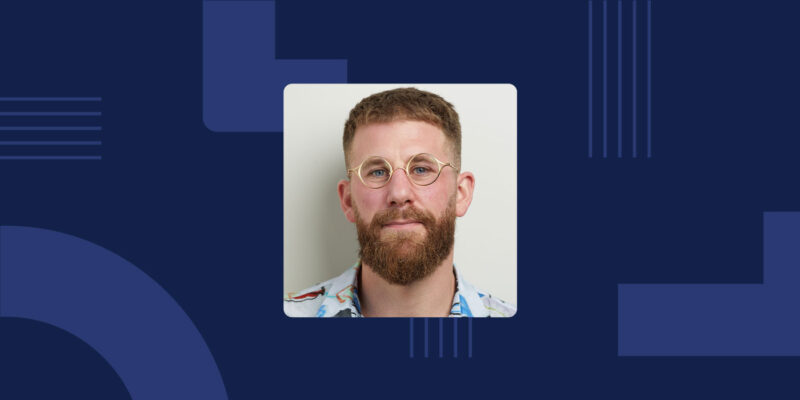

Chainalysis CEOとしてJonathan Levinを任命

ブロックチェーンデータプラットフォームを提供するChainalysisは本日、共同創業者兼最高戦略責任者のJonathan Levinが、2024年12月3日付で取締役会により最高経営責任者に任命されたことを発表しました...

クロスチェーンブリッジのイントロダクション

※この記事は自動翻訳されています...

NCAによる数十億ドル規模のロシアのマネーロンダリング・ネットワークの壊滅、ならびにOFACによる経済制裁措置

※この記事は自動翻訳されています...

日本における暗号資産のマネーロンダリング: 日本の視点から見たグローバルの共通問題

2024年には、暗号資産のエコシステムにとって多くの前向きな展開がありました...

暗号資産によるテロ活動資金供与を行ったNordic Resistance Movementと関連のある個人がOFAC制裁対象に

※この記事は自動翻訳されています...

サイバー犯罪集団LockBitのリーダーDmitry Yuryevich Khoroshevがランサムウェアの開発と配布で制裁対象に

※この記事は自動翻訳されています...

ロシア政府に代わって偽情報を流したとしてロシア国籍のIlya Andreevich GambashidzeとNikolai Aleksandrovich TupikinがOFAC制裁対象に指定

※この記事は自動翻訳されています...

Subscribe to our weekly newsletter