ロシアによるウクライナ侵攻の開始から 1 年が経過する中、数百万もの人々が家を失い、主要都市は砲撃を受け、ロシアとNATOの間の争いはさらにエスカレートしています。2023 年になってロシアは、ウクライナ東部ソレダルなどへの攻撃を再開。米国と英国はウクライナに武器供与の意向を表明し、プーチン大統領は米ロ核軍縮条約の履行停止を発表しました。

Chainalysisにとって、この 1 年という節目は、良くも悪くもロシアとウクライナの戦争で暗号資産が果たした大きな役割について振り返ってみるきっかけになりました。以下では、ランサムウェア攻撃や制裁逃れといった悪意のある行為から、被災地への寄付の促進といった前向きな利用例に至るまで、暗号資産が両国民に与えた影響に関するデータをご紹介します。この分析から、暗号資産が世界経済、特に東欧においてどのように浸透しているか、またこのような激動の時代における国境を越えた支払いでのその独自の有用性が明らかになります

暗号資産の寄付を募る親ロシア派グループ

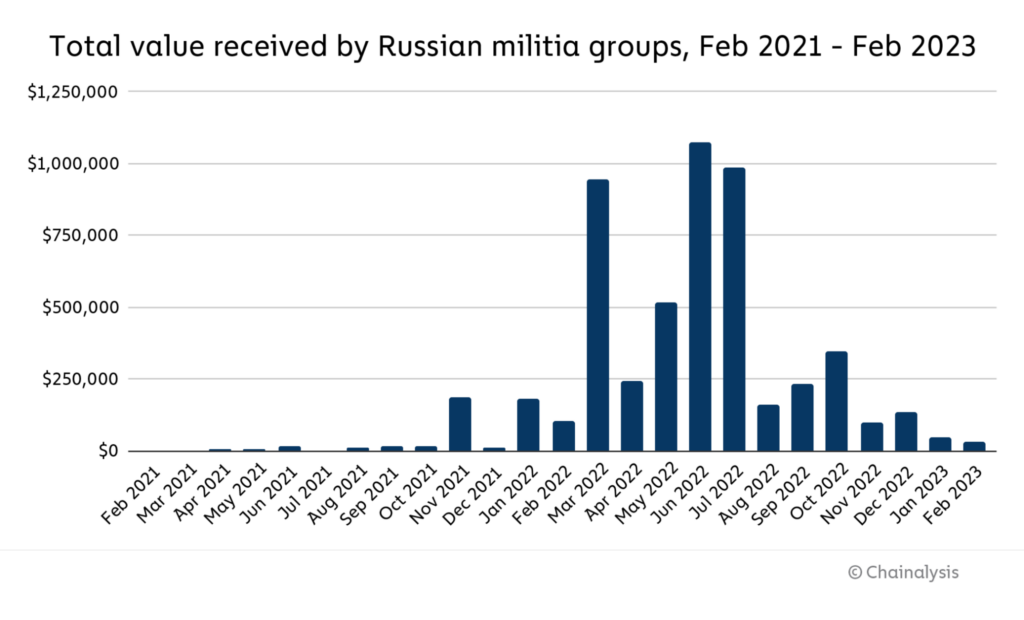

Chainalysisは、侵攻開始からおよそ 5 か月後に、ロシア軍の軍事物資購入のクラウド ファンディングや虚偽情報の拡散、さらに侵略支持のプロパガンダ作成などに取り組む 54 のボランティア グループを特定しました。侵攻開始以前の金額も一部含まれていますが、これらの組織が受けた寄付は、その時点で約 220 万ドルにも上っています。侵攻開始から 1 年が経過した現在では、特定できる親ロシア派の団体の数は約 100 に増え、540 万ドル近くの寄付が集まっています。しかしこうした寄付は、日を追うごとに減少する傾向にあります。

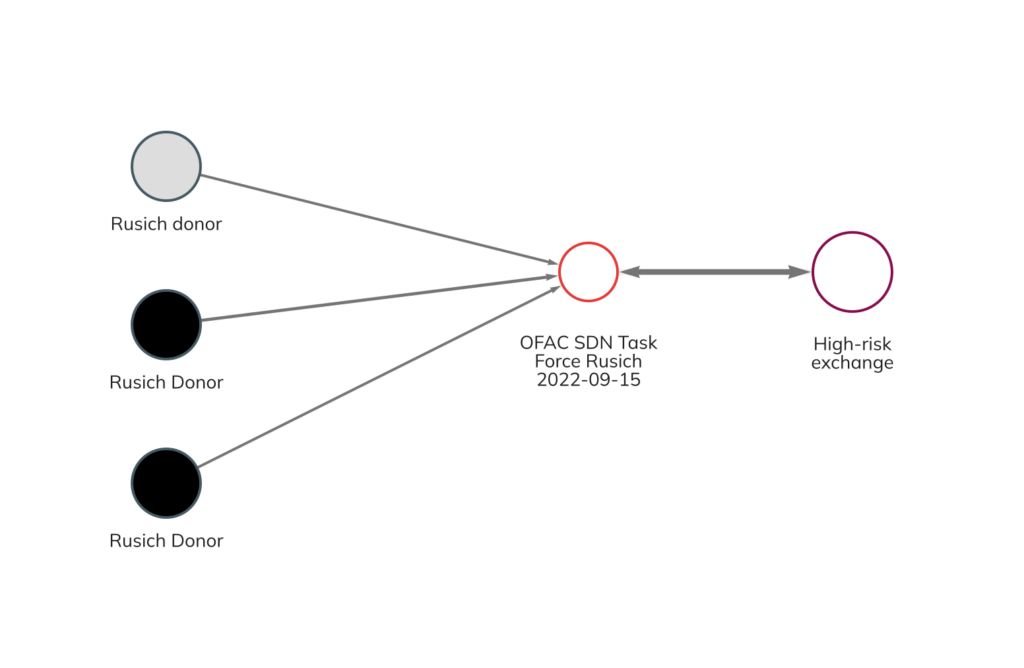

以下の Chainalysis Reactor によるグラフは、ある親ロシア派グループのブロックチェーン上の活動を示す例です。左側に示すドナーが、ウクライナで活動する制裁指定を受けたロシアの民兵組織、Task Force Rusich (ルシッチ・グループ) にビットコインを送金すると、Rusichはそこからハイリスクな取引所へ資金を移していることが分かります。

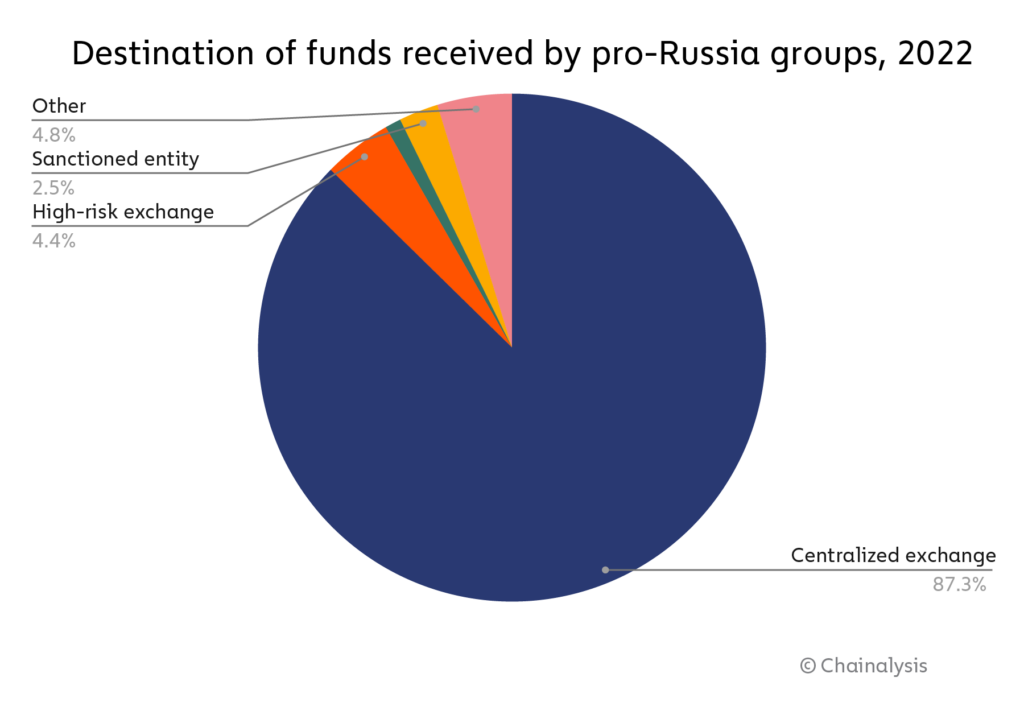

このように暗号資産を取引所に集めることは、寄付を募る他の親ロシア派グループが行う典型的なパターンですが、以下のチャートにあるように、そのほとんどがハイリスクな取引所ではなく、主流の中央集権型取引所 (CEX) に資金を移しています。

親ロシア派グループが受け取った資金の 87.3% は中央集権型取引所に移され、ハイリスクな取引所に送られた資金は 4.4% に過ぎません。これと対照的なのがランサムウェアやその他の犯罪活動で、同じ時期に中央集権型取引所に移された資金の割合は 30.3% で、より多くの資金が DeFi プロトコルや制裁対象の取引所に送金されています。

ロシアが制裁を回避する可能性

ウクライナ侵攻後のロシア企業やオリガルヒに対する制裁の強化、またロシアでの長年にわたる高い暗号資産使用率もあり、ロシアの富裕層が制裁回避や国外への資金移動のために暗号資産に目を向けることを多くの人が懸念しています。以前Chainalysisは、この問題を調査するために暗号資産の現在の供給量やミキサーの流動性といったデータを分析し、暗号資産市場の流動性に関する調査を実施しました。調査結果で判明したのは、ロシアが大規模な制裁回避を行えるほど、暗号資産市場の流動性は高くないだろうということです。しかしだからといって、このような制裁回避の行為が小規模に行われているとは限りません。

小規模な制裁回避が行われているかどうかを推定する方法の1つは、ロシアを拠点とする取引所へ、ユーザーのプロフィールに見合わない額での資金流入があるかを調べることです。

全体では、2022 年 2 月の侵攻前後にわずかな流入資金の増加が見られますが、このデータから侵攻が流入資金の上昇に拍車をかけたと読み取ることはできません。ここに見られる流入資金の上昇のほとんどは、暗号資産市場全体の傾向と一致しているように見えます。

ランサムウェアと「ハクティビズム」

在宅勤務の慣習化に伴い利用が拡大した新たなテクノロジーの脆弱性などにより、ここ数年でランサムウェア攻撃は増加する傾向にあります。Chainalysisの 「2023 Crypto Crime Report」では、2022 年に少なくとも 4 億 5,680 万ドルがランサムウェアに対して支払われたことを確認していますが、その大部分はロシアに拠点を置くと考えられる攻撃者が実行したものです。

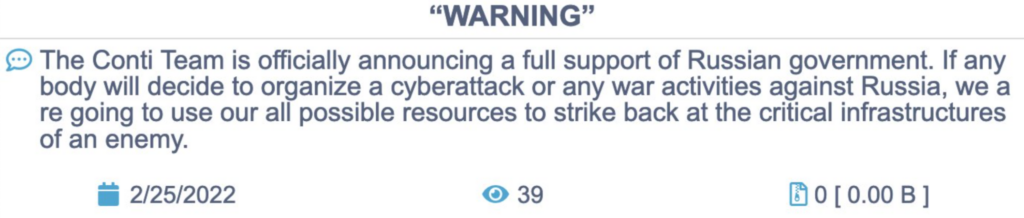

多くの場合、ランサムウェア攻撃は悪意ある人物によって政治論争に利用されており、ロシアのウクライナ侵攻でもそのような例が数多く見られます。例えば、ロシアを拠点に暗躍するランサムウェア グループであるContiは、2022 年に約 6,600 万ドルを被害者から奪い取っています。Contiは、侵攻直後にロシア政府の支持に回ることを表明しました。これにより、法的リスクが高くなることを理由に多くの被害者が身代金の支払いを止めたり、内部関係者がContiの内部事情を暴露する文書をリークするようになりました。

Contiは、この直後に活動を停止することを公表しましたが、Chainalysisのランサムウェア分析でも説しているように、Contiに関与する多くの攻撃者は、他の様々な名前でランサムウェア攻撃を続けています。

同様に少なくとも 2022 年 1 月以降、親ロシア派の「ハクティビスト (hacktivist) 」グループであるKillNetは、ウクライナを支援する国を標的にしており、分散型サービス拒否 (DDoS) 攻撃が失敗に終わった後は、10 か国に対して「宣戦布告」さえ行っています。以前KillNetは医療機関を標的にしていましたが、現在はNATO 加盟国による寄付に焦点を当てています。KillNetは、その悪名やソーシャル メディア プラットフォームを利用し、NFTのミントなどを含む暗号資産での寄付を募っています。さらにKillNetは、自前のプラットフォームを使って、特にロシア軍向けの物資や軍事装備を購入するための募金活動も行っています。

ウクライナへの寄付

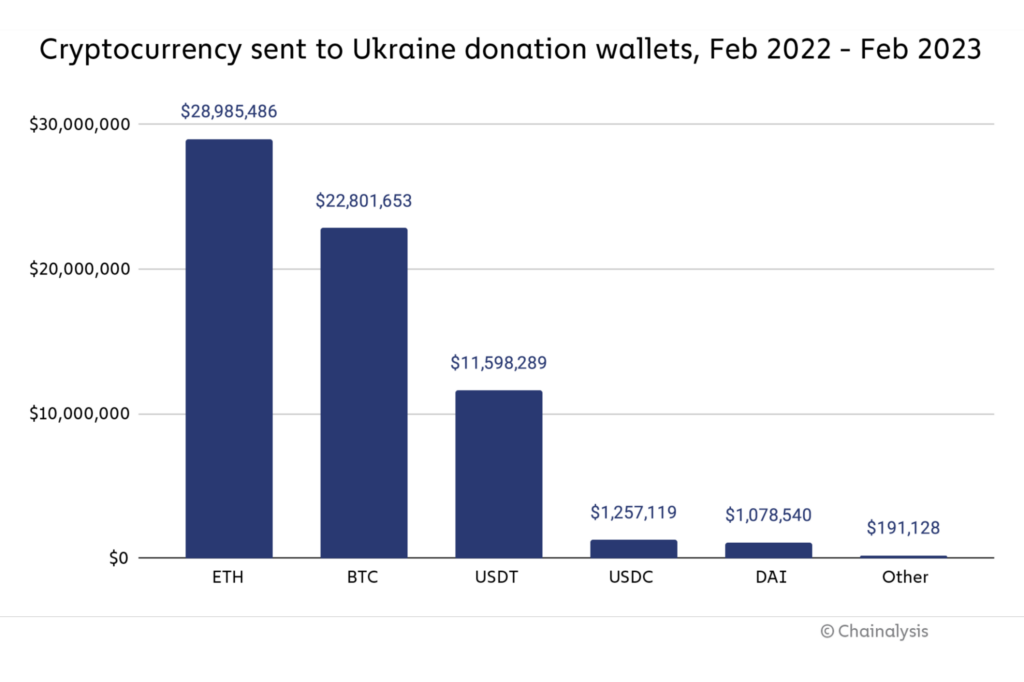

暗号資産はウクライナ侵攻中、悪意ある活動に利用されてきましたが、その一方で多くの前向きな用途でウクライナを奮い立たせてきました。例えば2022 年 3 月に、ロシアの侵攻開始以降ウクライナ政府が開設したアドレスへ、5,600 万ドル以上に相当する暗号資産の寄付があったことをChainalysisは確認しています。2023 年 2 月時点で寄付の総額は、約 7,000 万ドル近くにまで膨らんでいます。以下のグラフに示すように、寄付の大部分は最も人気のある 2 つの暗号資産、BTCとETH で行われています。

慈善団体への寄付やNFTの形での寄付もあります。例えば、UkraineDAO (ウクライナDAO) が行ったウクライナ国旗のNFTのオークションでは 650 万ドルが集まりました。このような寄付は、現金による寄付に比べれば見劣りするかもしれませんが、世界中の暗号資産愛好家の慈善活動や、様々なデジタル資産を受け入れようとするウクライナの意欲を示すものと言えるでしょう。

経済的救済に向け普及が拡大

ウクライナのような新興市場において、暗号資産は信頼できる資産保全手段として機能し、国境を越えた取引コストを削減して、その経済的自立を促進させる可能性を持っています。実際にこれら多くの理由から、ウクライナはChainalysisの 「2022 Global Crypto Adoption Index 」で 3 位にランクされています。

暗号資産による寄付は、ロシアの侵攻への対抗を支援するだけでなく、暗号資産の普及を促進し、侵攻によって妨げられてきた経済を強化する可能性を秘めています。

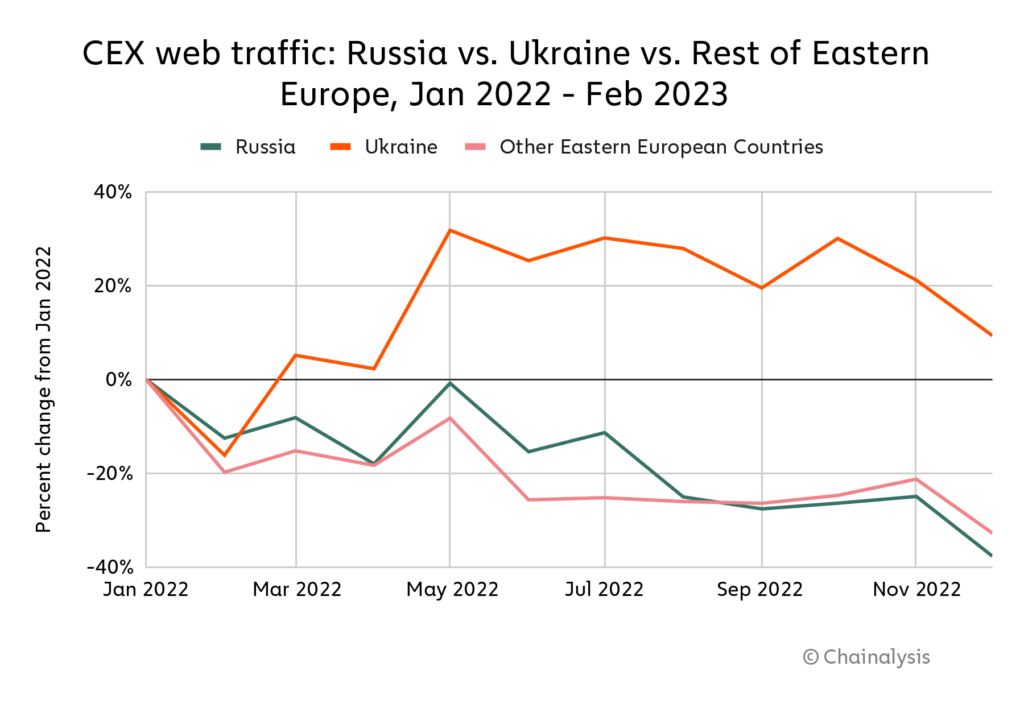

上のグラフは、2022 年から現在までの東欧における中央集権型取引所HへのWebトラフィックを示しています。侵攻開始以降、ウクライナでの普及が急拡大していることが分かります。一方、これとは対照的にロシアでの普及は急速に落ち込んでいます。

状況のモニタリング

依然として絶えない親ロシア派組織への寄付や、マネーロンダリング活動、ランサムウェア攻撃にも関わらず、暗号F資産はウクライナに無数の恩恵をもたらし、困難な時期にあってもその回復力を強め、ロシアによる侵攻の影響を受けた人々への世界的な支援を促しています。

今後もChainalysisは、ロシアのウクライナ侵攻に関連する暗号資産取引や取り組みに注目しながら、最新データを提供して参ります。アップデートをチェックするには、このページの下部にあるニュースレター購読 にサインアップするか、Twitterでのフォローをお願いします。

This material is for informational purposes only, and is not intended to provide legal, tax, financial, or investment advice. Recipients should consult their own advisors before making these types of decisions. Chainalysis has no responsibility or liability for any decision made or any other acts or omissions in connection with Recipient’s use of this material.

Chainalysis does not guarantee or warrant the accuracy, completeness, timeliness, suitability or validity of the information in this report and will not be responsible for any claim attributable to errors, omissions, or other inaccuracies of any part of such material.