※この記事は自動翻訳されています。正確な内容につきましては原文をご参照ください。

2025年2月21日のBybit取引所ハッキング事件を受け、暗号資産業界は、脅威をもたらす行為者が暗号プラットフォームやそのサプライチェーンの脆弱性を特定し悪用した場合に具体的にどのような結果をもたらすかを改めて認識させられました。この攻撃により、15億ドル相当のイーサ(ETH)が盗まれましたが、これは、北朝鮮(DPRK)の関連組織のような国家支援の犯罪者を含む、高度なサイバー犯罪者による継続的な脅威を浮き彫りにしています。

2025 Crypto Crime Report(2025暗号資産犯罪動向調査レポート)の最近の調査結果では、懸念すべき傾向が明らかになりました。2023年には、北朝鮮関連のハッカーが20件の事件で約6億6050万ドル相当の盗難に関与していました。2024年には、47件の事件で13億4000万ドルにまで急増し、盗まれた金額は102.88%増加しました。 Bybitのハッキングだけで、北朝鮮のハッカーが前年度全体で盗んだ金額を上回っており、業界全体でセキュリティ対策を強化する必要性が急務であることを示しています。

良いことには、このような攻撃を防ぐために幅広い対策が取れるということです。暗号資産のユーザーは、無料のリソースを活用してトランザクションを検証し、オンチェーンおよびオフチェーンのセキュリティを向上させることができます。例えば、公開されているGithubスクリプトは、暗号資産のユーザーがドメイン、メッセージ、および安全なトランザクションハッシュを出力し、それらを台帳ハードウェアウォレット画面に表示された値と簡単に比較できるようにします。

本ブログでは、大規模な暗号資産ハッキングを防ぐために取引所が講じることができる主なセキュリティ対策、デジタルアセットを保護するためのベストプラクティス、そして攻撃を受けた際に迅速な対応戦略が被害を最小限に抑えることができる方法について説明します。

暗号資産業界が防御を強化する方法

業界の最高情報セキュリティ責任者(CISO)との会話に基づいて、以下は、取引所が実施している主なセキュリティ対策の一部です。

Web2セキュリティ

- エンドポイント検出および対応(EDR): SentinelOneやCrowdStrikeなどのツールは、従業員のハードウェアデバイス上の潜在的な脅威を特定し、緩和するのに役立ちます。

- 署名用コンピュータのインターネットからの隔離: エアギャップされたデバイスは、トランザクションの署名専用とし、外部からの脅威へのExposureを最小限に抑えるべきです。

- コールドストレージに接続するハードウェアのロックダウン: コールドウォレットにアクセスするデバイスは、不正アクセスを防止するために、厳重に保護し、アクセス制御を徹底すべきです。

- ハードウェアセキュリティモジュール(HSM)にAPIキーストレージの保護: HSMは、不正アクセスを防止し、暗号の完全性を確保するのに役立ちます。

Web3セキュリティ

- 厳格な署名者間のコミュニケーションプロトコル: 署名者間のコミュニケーション専用のプロセスにより、承認がすべて適切に文脈化され、実行前に検証されることを保証します。

- 強力な定数を持つ複数者計算(MPC)ウォレット: FireblocksやFordefiが開発したようなMPCウォレットは、鍵管理における単一障害ポイントへの依存を低減します。

- ウォレットレベルのポリシー制御: 一部のソリューションでは、個々の送金を100万ドルなどの一定の限度額に制限するなど、ウォレット上で直接ポリシーを適用しています。

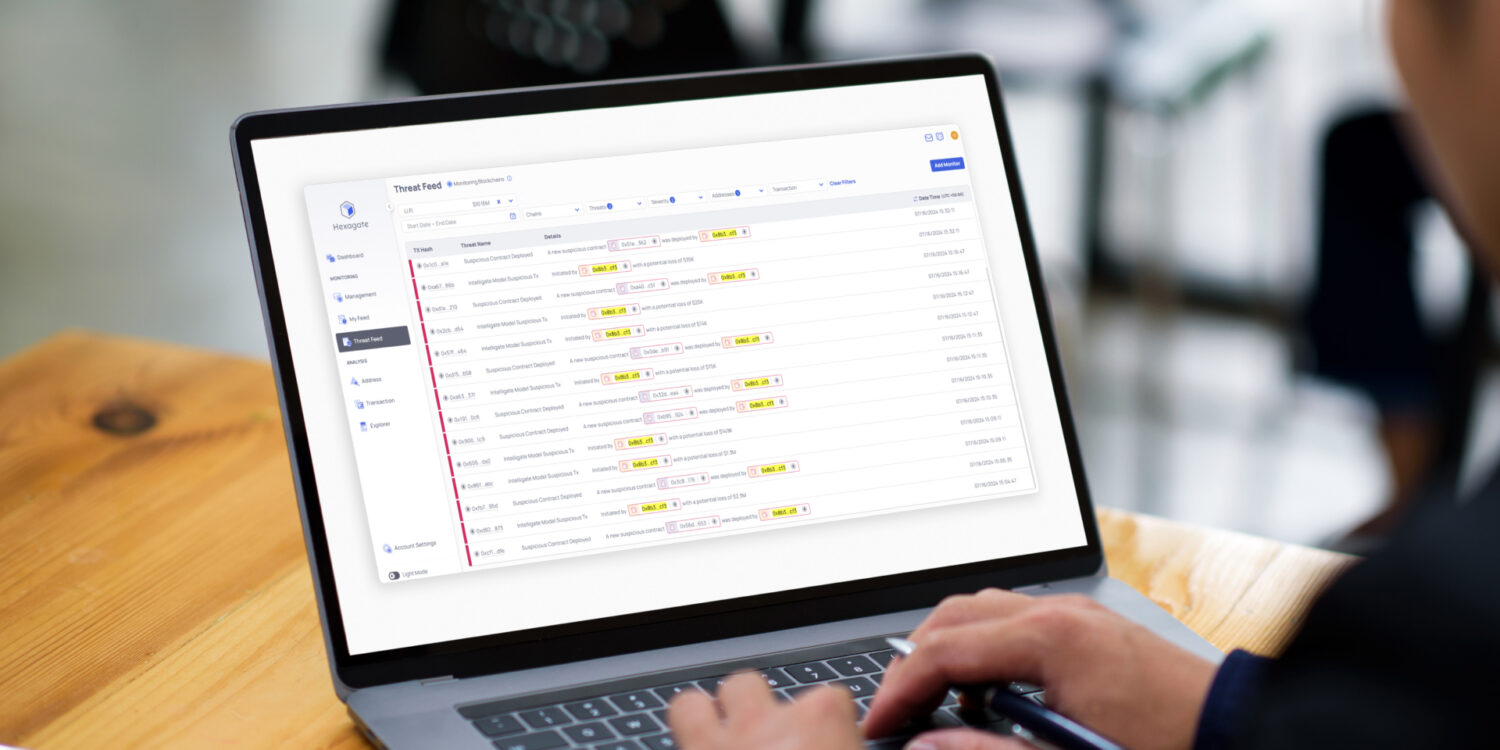

- 署名/トランザクションのバリデーション/検証: 機械学習を使用してサイバー脅威を検知し軽減するリアルタイムのWeb3セキュリティソリューションを提供するChainalysis Hexagateは、独立した連帯保証人およびトランザクションのバリデーション/検証者として、署名が行われる前にトランザクションを分析します。このレイヤーは、悪意のあるトランザクションを検知し、異常を警告し、高リスクの操作が実行される前に自動的に拒否します。

- リアルタイムのオンチェーンモニタリングと対応: Chainalysis Hexagateは、取引がセキュリティポリシーに準拠していることを確認するために、資金の動きを継続的に追跡します。これには、資金が承認されたアドレスのみに送信されていることを確認すること、異常な取引サイズやパターンを検出すること、潜在的な侵害を特定することが含まれます。セキュリティイベントが発生した場合は、自動化された軽減策が自動的に実行されます。例えば、アセットをコールドストレージに移動したり、トークンを交換してExposureを減らしたり、リスクの高いポジションを解消したりします。例えば、Chainalysis Hexagateはリアルタイムモニタリングを使用して、攻撃者がMantleからcmETHを盗んだことを確認し、Mantleに通知して資金を一時停止することができました。

現実世界のセキュリティが同様に重要である理由

オフチェーンの脆弱性も、オンチェーンの脅威と同様に大きなコストを伴う可能性があります。例えば、一部のセキュリティ侵害は、偽のIDや第三者による採用仲介業者を利用して暗号資産やWeb3企業に潜入した北朝鮮のIT労働者に関連していることが判明しています。最近起きた米国司法省(DOJ)の事件では、リモートワークの機会を利用して機密情報を盗み、雇用主から8800万ドル以上を脅し取った14人の朝鮮民主主義人民共和国(DPRK)国籍の人物が起訴されました。このような脅威に対抗するため、組織はFBIやCISA、その他の当局の指導に従うべきであり、その中には徹底的な経歴調査の実施、ネットワーク活動の異常値の監視、ソーシャルエンジニアリングの手口に関する従業員へのトレーニングなどが含まれます。

Chainalysis Hexagateによるハッキングの防止と対応の最善策についてご興味をお持ちの場合は、 こちらからお問い合わせください。

This website contains links to third-party sites that are not under the control of Chainalysis, Inc. or its affiliates (collectively “Chainalysis”). Access to such information does not imply association with, endorsement of, approval of, or recommendation by Chainalysis of the site or its operators, and Chainalysis is not responsible for the products, services, or other content hosted therein.

This material is for informational purposes only, and is not intended to provide legal, tax, financial, or investment advice. Recipients should consult their own advisors before making these types of decisions. Chainalysis has no responsibility or liability for any decision made or any other acts or omissions in connection with Recipient’s use of this material.

Chainalysis does not guarantee or warrant the accuracy, completeness, timeliness, suitability or validity of the information in this report and will not be responsible for any claim attributable to errors, omissions, or other inaccuracies of any part of such material.