2021年8月10日、正体不明の攻撃者がクロスチェーンのDeFiプロトコルであるPoly Networkから6億1200万ドル相当の暗号資産を盗み、DeFiプロトコルからの資金流出額としては過去最大となりました。しかし、信じがたいことに、攻撃者は1日後にPoly Networkに資金を返し始めているようです。

この攻撃者は、Poly Networkがクロスチェーン取引を行うために使用しているスマートコントラクトの脆弱性を利用して資金を窃取しました。イーサリアムのプログラマーであるKelvin Fichter氏は、この脆弱性がどのように機能したのか、詳細をツイートしています。盗まれた暗号資産の種類は以下です。

- ETH

- WETH

- WBTC

- UNI

- RenBTC

- USDT

- USDC

- DAI

- SHIB

- FEI

- BNB

- 様々なBEP-20トークン

Poly Networkが公表した以下3つのアドレスは、攻撃者が管理していることを我々も確認しています。

- 攻撃者アドレス1:0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963 (ETH)

- 攻撃者アドレス2:0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71(BSC

- 攻撃者アドレス3:0x5dc3603C9D42Ff184153a8a9094a73d461663214(POLYGON)

以下では、今回の攻撃の経緯、攻撃者がこれまでにPoly Networkに返金した金額、攻撃者のアドレスの現在の残高について記します。

初期の資金移動に関するメモ

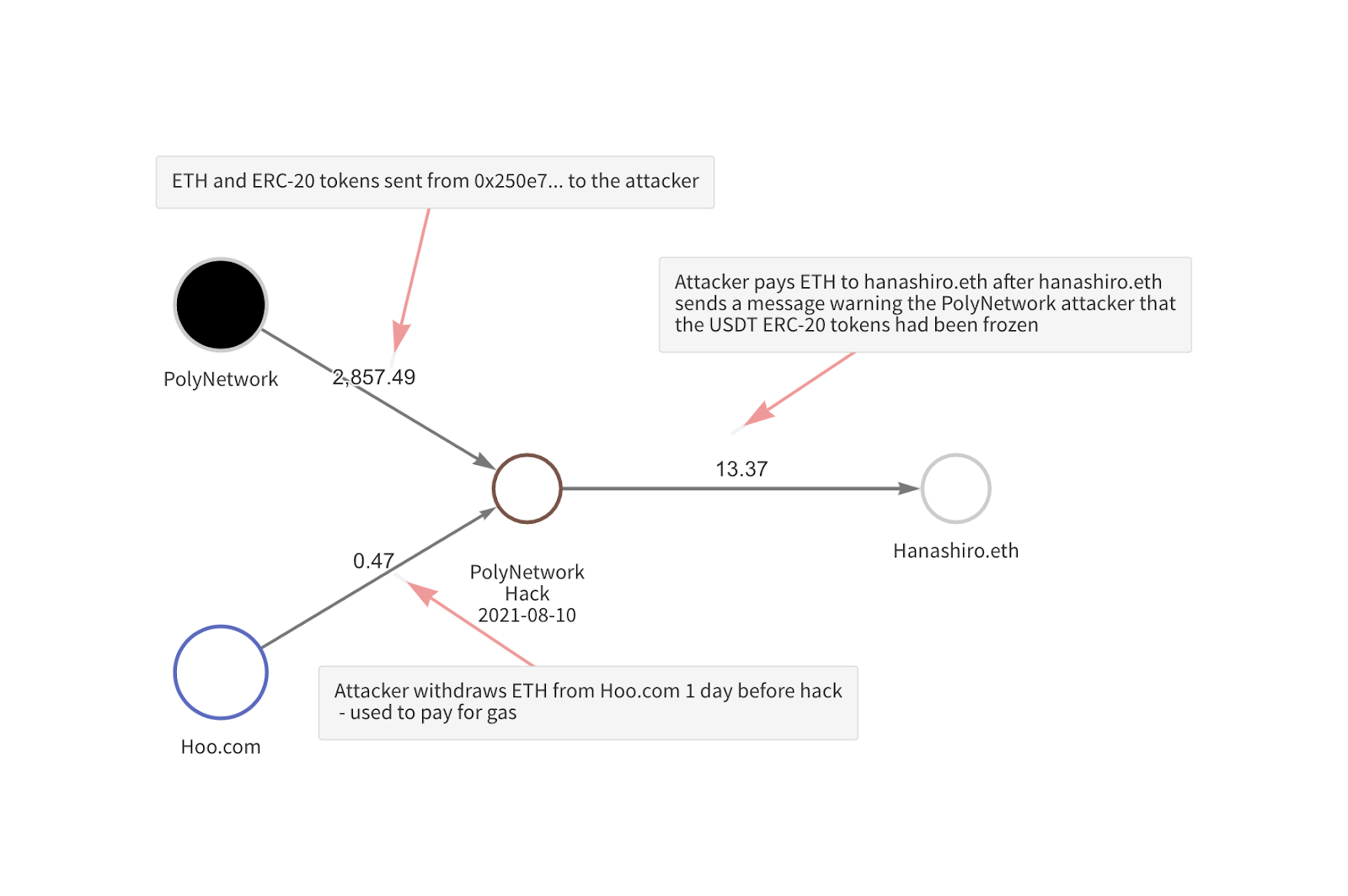

攻撃者が盗んだ資金の最初の動きを分析しているうちに、いくつかの興味深いことがわかりました。以下のChainalysis Reactorのグラフをご覧ください。攻撃者のアドレス1がPoly Networkから2,857.59ETH(2億7446万1628.15 USドル相当)を最初のハッキングで受け取っていることがわかります。

前日に、攻撃者がHoo.comから0.47ETHを引き出し、ハッキングに関連するトランザクションのEthrereumガス料金の支払いに使用したことがわかります。さらに、攻撃者は13.37ETHをHanashiro.ethというユーザに送ったようです。Hanashiro.ethは、Poly Networkから盗んだUSDTが凍結されたことを警告するメッセージを添えて、攻撃者にEtherのトランザクションを送りました。

どうやらPoly Networkの攻撃者は、良い情報には相応の対価を払うことを望んでいるようです。

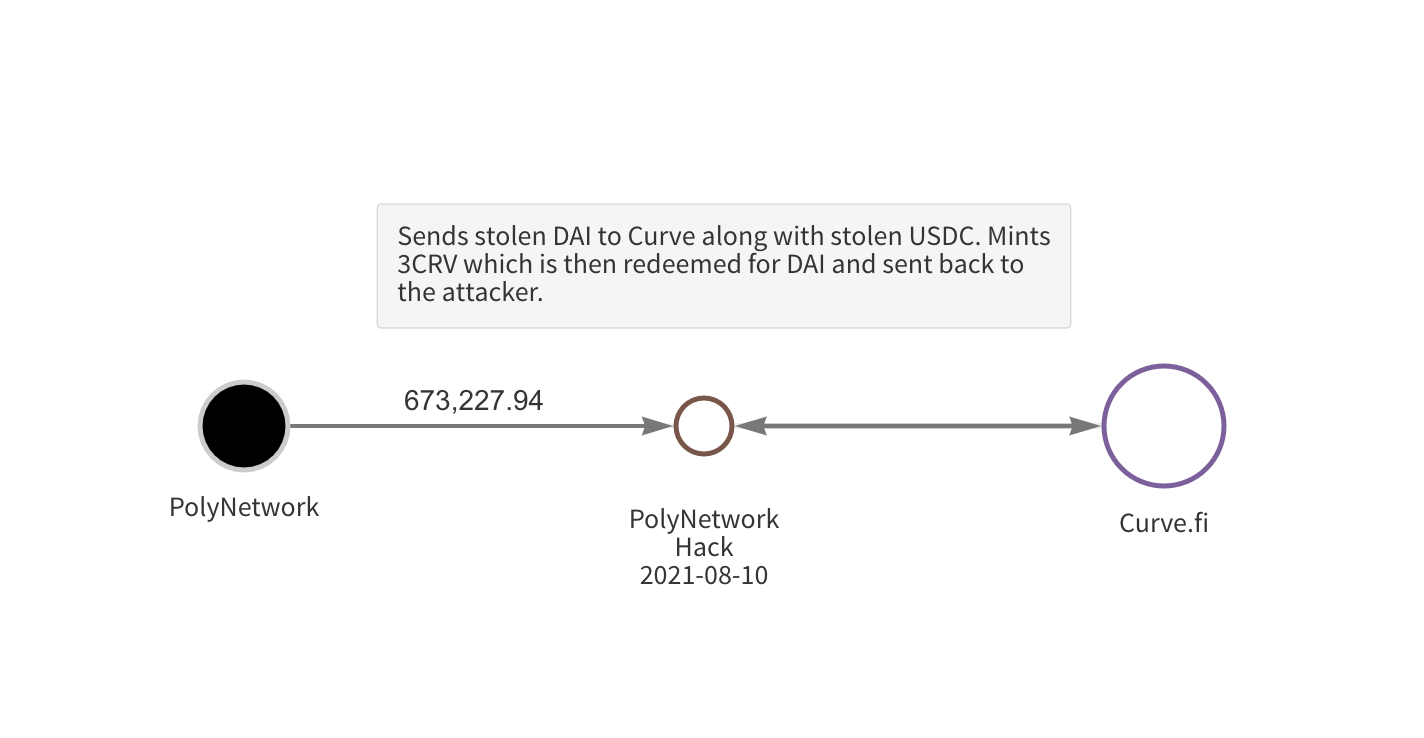

また、攻撃者はPoly Networkから673,227 DAIと96,389,444 USDCを盗みました。攻撃者は、95,269,796 3CRV トークンを作成するために、Curve DeFi プロトコルにDAIとUSDCの全額を送信しました。1時間以内に、攻撃者はこの3CRVトークンを消費して96,942,061DAIを受け取りました。

攻撃者の目的は、資金が凍結される可能性を減らすために、保有している中央集権的なステーブルコインであるUSDCを、DAIのような非中央集権的なものに交換することだったのではないかと、我々は考えています。

盗まれた資金の返還と現在の残高

驚くべきことに、攻撃者は8月11日より盗んだ資金をPoly Network社の要請に応じて返還している最中のようです。返還先のPoly Networkのアドレスは以下3つです。

- 0x71Fb9dB587F6d47Ac8192Cd76110E05B8fd2142f

- 0xEEBb0c4a5017bEd8079B88F35528eF2c722b31fc

- 0xA4b291Ed1220310d3120f515B5B7AccaecD66F17

8月12日午後12時45分(米国東部時間)時点で、攻撃者は凍結された3,340万USDTを除き、盗んだ資金をすべて返還しています。合計すると、攻撃者は当初盗まれた6億1200万ドルのうち5億7860万ドル相当の暗号資産を返還したことになります。

- POLYGON USDC

- Binance-Peg BTCB

- Binance-Peg BUSD

- Binance-Peg USDC

- FEI

- SHIB

- Binance-Peg ETH

- BNB

- RenBTC

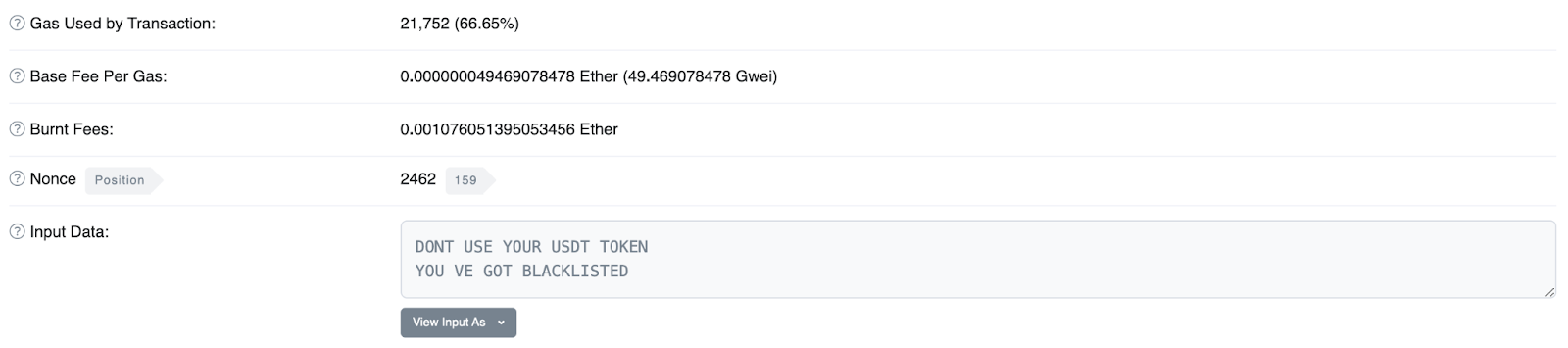

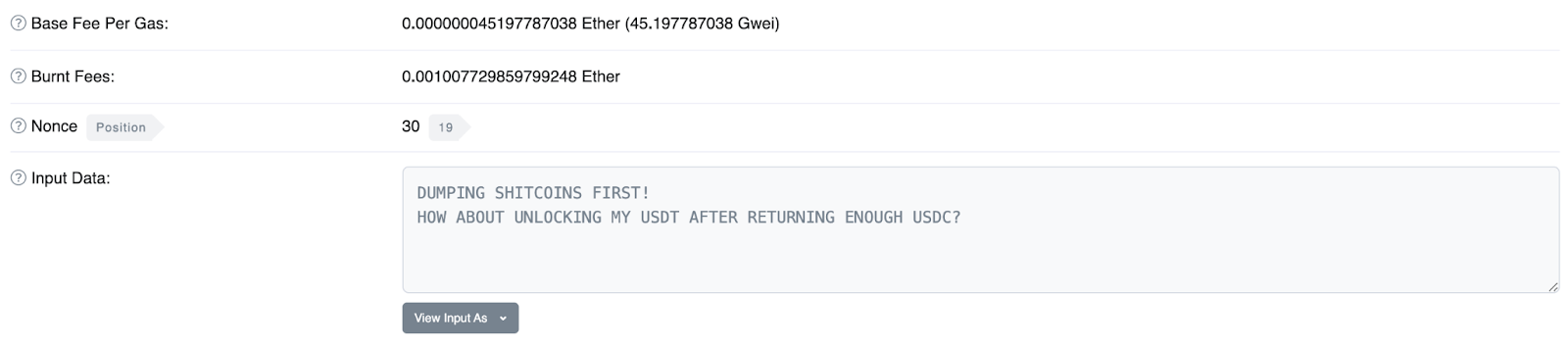

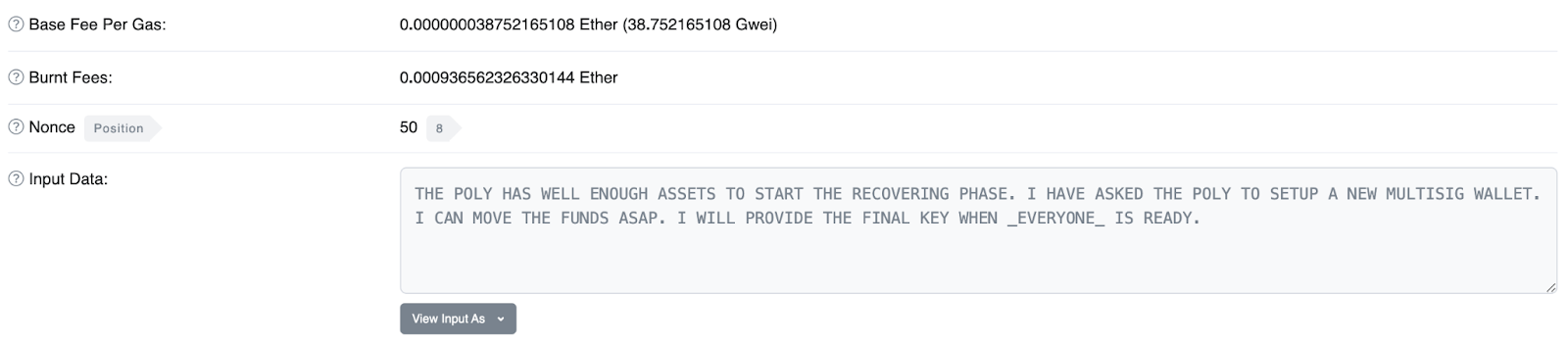

攻撃者は、この過程でEtherのトランザクションノートを介してPoly Networkと連絡を取り、アルトコインの返還から始める意向を表明し、盗まれたUSDCを返還する代わりに盗まれたUSDTのロックを解除できないか尋ねています。

これが盗まれていないUSDTを奪うための策略である可能性もありますが、これまでのところ、攻撃者が盗んだ資金の返還をやめることを示唆するものはありません。

以前、ハッカーはPoly Networkに対し、資金返却を継続するためのマルチシグ・ウォレット設定を行い、被害を受けたユーザにこれまでに返還された資金の返送を開始するよう依頼していました。

2021年8月11日午前10時((米国東部時間))時点で、攻撃者の3つのアドレスの残高は以下となっています。

攻撃者アドレス1: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963

- USDT – 33,431,234.90

攻撃者アドレス2: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71

- 残高なし

攻撃者アドレス3: 0x5dc3603C9D42Ff184153a8a9094a73d461663214

- 残高なし

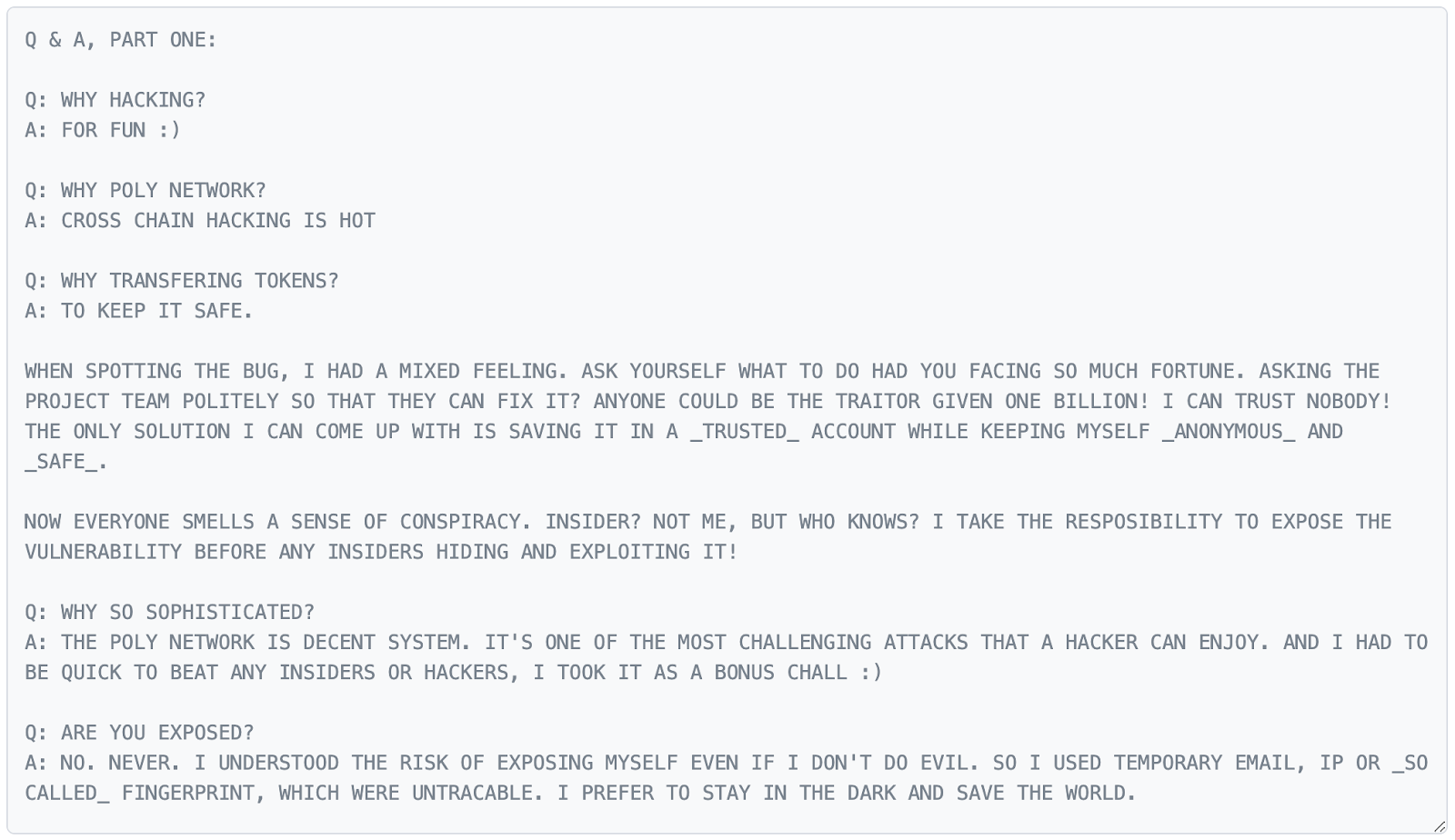

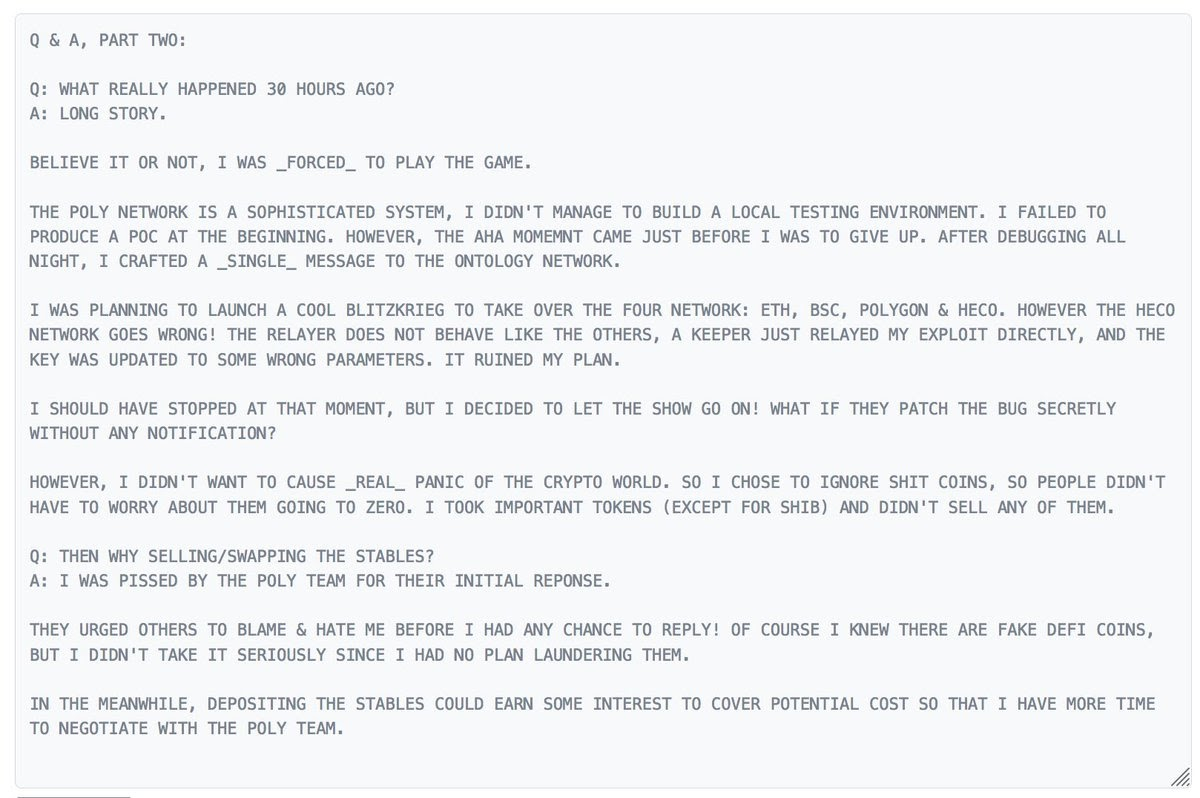

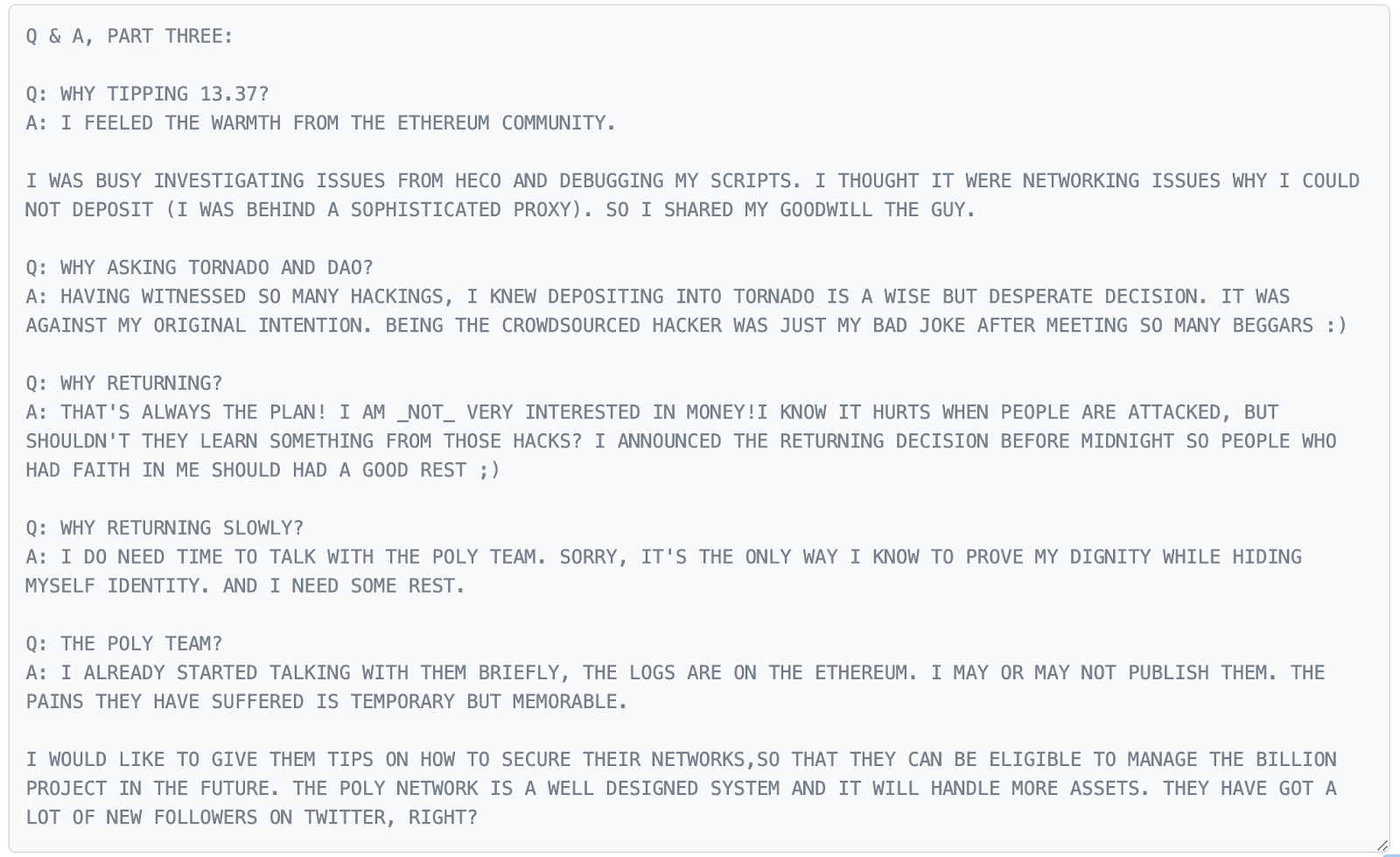

暗号資産セキュリティ企業のSlowmistは、攻撃者のメールボックス、IPアドレス、デバイスのフィンガープリントを取得し、それによって攻撃者の特定につなげられるだろうと言及していますが、現時点ではそれを確認する情報はありません。攻撃者側としては、彼らがEtherのトランザクションノートを通じて行っているQ&Aの中で、自身が特定される可能性を否定しており、そこではPoly Networkをハッキングした動機の一部も説明しています。

攻撃者がこのような自信を持ち続けられるかどうかは、今後の展開次第でしょう。

ますます困難になりつつある暗号資産のハッキング

Poly Networkのハッキングとその後の資金返還は、大規模な暗号資産の窃取が難しくなっていることを示しています。この6億ドルの流出は、DeFi史上最大のハッキング事件であり、急成長するDeFiのエコシステムがハッキングに対して独特の脆弱性を持っていることを考えると、直感的には理解しづらいかもしれません。しかし、暗号資産の窃取は、法定通貨よりも難しいでしょう。これは、ブロックチェーンには固有の透明性があることが一因です。犯罪で入手された現金の紙幣は疑わしい銀行口座を経由して移転されますが、当局がその経路を追跡するには召喚状や金融機関の協力に完全に頼ることになります。一方で、暗号資産の取引は、世界中の誰もがパブリックなブロックチェーン上で行われた取引を見ることができます。

暗号資産の透明性を高めるために、暗号資産コミュニティの活動は絶えず活発になっています。ハッキングから数分後には、無数の業界関係者、レポーター、匿名の探偵が攻撃者の資金の動きを追跡し、Twitterは大盛り上がりとなりました。攻撃者が誰にも知られずに資金を移動させることは事実上不可能だったでしょう。これは、将来の暗号資産ハッキングへの対応に期待を持たせるものです。ブロックチェーンには固有の透明性があり、業界全体が注目している中で、攻撃者が盗んだ大量の資金をどうやって逃がすことができるでしょうか。ほとんどの場合、ブラックリストに登録されたプライベートウォレットに資金が凍結されているため、捕捉を逃れるのが精一杯だと思われます。

もちろんすべての暗号資産のハッキングが、攻撃者から盗まれた資金を返してもらうことで終わるとは思っていませんが、今回のケースでは、Poly Networkは資金を返してもらうことができ、また、チームがパッチを当てることができる重要な脆弱性についても知ることができたようです。最終的には、エコシステムがより強固なものとなるでしょう。Poly Networkのハッキングに関連するすべてのアドレスはChainalysisの製品に識別表示されています。引き続き、当社は盗まれた資金の動きを追跡し、大きな変化があった場合には最新情報を提供します。