Blog

事例

Chainalysisによる犯罪収益押収の機会創出

※この記事は自動翻訳されています...

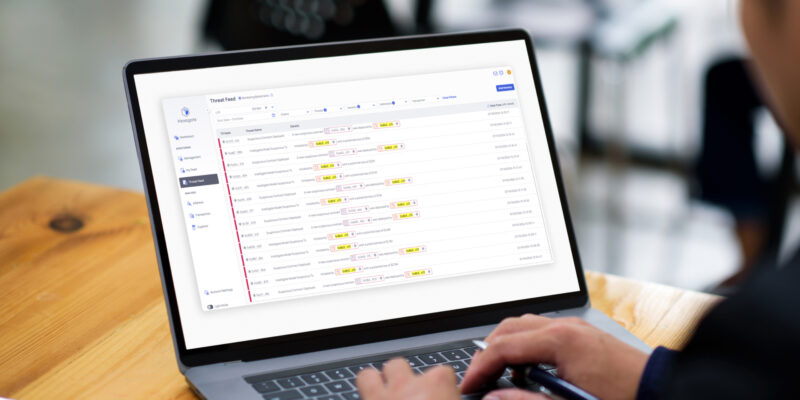

取引所における大規模な暗号資産ハッキングを防ぐための重要なセキュリティ対策

※この記事は自動翻訳されています...

ランサムウェアの支払は前年比35%減、被害者による支払は記録されたインシデントの半数以下に

※この記事は自動翻訳されています...

Chainalysis in Action:米国における画期的な事例が暗号資産関連の脱税捜査の先例に

※この記事は自動翻訳されています...

日本における暗号資産のマネーロンダリング: 日本の視点から見たグローバルの共通問題

2024年には、暗号資産のエコシステムにとって多くの前向きな展開がありました...

3000万ドル相当の資金差押え:北朝鮮ハッカーの盗難資金に対する暗号資産コミュニティの取り組み

暗号資産関連の犯罪で今最も問題の一つとなっているのは、DeFiプロトコルや特にクロスチェーンブリッジからの資金流出であり、近年被害が急激に増加しています...

1.6億ドル以上の違法資金を受け取っていたロシアのOTCがOFACの制裁対象に

今回のSuexに対する制裁、およびランサムウェアへの送金の制裁リスクに関するOFACの新規ガイダンスについて、Chainalysisの調査メンバー及び米国財務省の高官によるWebinarが開催されますので、ぜひこちらからご登録・ご視聴ください...

イスラエル政府によるハマスの暗号資産アドレス押収

イスラエルの対テロ機関であるNational Bureau for Counter Terror Financing (NBCTF)は、イスラム原理主義組織ハマスによって行われた寄付金集めキャンペーンに関連するウォレットの暗号資産を差し押さえたと公表しました...

Chainalysisの対応: ダークネットマーケットSilk Roadからの10億ドル相当の暗号資産差押え

2020年11月5日、米国司法省は、10億ドルを超える相当額の暗号資産の差押えの訴状を提出しました...

KuCoinのハッキング事件: DeFiがどのようにロンダリングに使われたか

2020年9月25日、KuCoinがハッキングを受け、2億7,500万ドルを超える額の暗号資産が流出しました...

Chainalysisの対応: ブロックチェーン分析による2つのテロ資金調達キャンペーンの断絶を米国司法省が発表

本日、米国司法省(DOJ)は、FBIやHSI、IRS-CIの複数機関による調査の結果、暗号資産による寄付を利用した2つのテロ資金調達キャンペーン(及び暗号資産を利用しなかった3つ目のキャンペーン)が断絶されたことを発表しました...

Chainalysisの対応: Twitter事件の資金追跡・犯人特定のために法執行機関がいかにブロックチェーン分析を行ったか

2020年7月31日、アメリカ司法省は、7月15日に発生したTwitterハッキング事件に関与したとみられる3名を逮捕したと発表しました...

Subscribe to our weekly newsletter