Blog

日本語

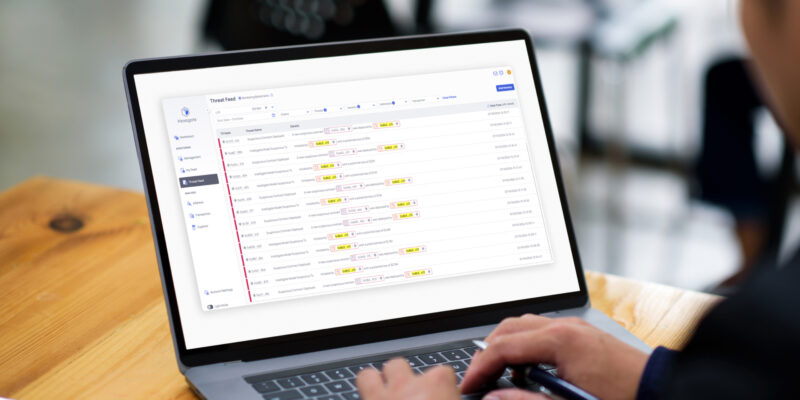

Chaianlysis製品アップデート: 調査・コンプライアンス製品の強化、詐欺・ハッキング防止製品の追加

※この記事は自動翻訳されています...

OFAC、暗号資産によるロシアからの武器調達を支援したとしてイラン支援のフーシ・ネットワークに制裁

※この記事は自動翻訳されています...

米国司法省とFBI、ハマスによるテロ資金供与スキームの暗号資産を押収

※この記事は自動翻訳されています...

暗号資産関連の詐欺と対策ソリューションAlteryaについて

※この記事は自動翻訳されています...

Chainalysisによる犯罪収益押収の機会創出

※この記事は自動翻訳されています...

制裁対象となっていたロシアの取引所Garantexが国際的な取り締まりにより解体へ

※この記事は自動翻訳されています...

取引所における大規模な暗号資産ハッキングを防ぐための重要なセキュリティ対策

※この記事は自動翻訳されています...

フェンタニル販売に関わった49件の暗号資産アドレスをもつイランダークネットマーケットの管理者がOFAC制裁対象に

※この記事は自動翻訳されています...

過去最高被害額となったBybit事件へのChainalysisの対応

※この記事は自動翻訳されています...

2024年の暗号資産詐欺:詐欺産業がAIを活用し巧妙化する中、ロマンス詐欺は前年比でほぼ40%増加

※この記事は自動翻訳されています...

米国のOFAC、英国のFCDO、オーストラリアのDFATが、ランサムウェア攻撃を支援したZserversを共同で制裁

※この記事は自動翻訳されています...

ランサムウェアの支払は前年比35%減、被害者による支払は記録されたインシデントの半数以下に

※この記事は自動翻訳されています...

Chainalysis in Action:米国における画期的な事例が暗号資産関連の脱税捜査の先例に

※この記事は自動翻訳されています...

オンチェーン犯罪の多様化と専門化により、不正取引量は記録的な年となる見通し

※この記事は自動翻訳されています...

Chainalysisが詐欺検知ソリューションAlteryaを買収

※この記事は自動翻訳されています...

Subscribe to our weekly newsletter